セキュリティ 設計書

基本設計書サンプル 書き方 若手プロマネの羅針盤

公開公報 星野玲子さんの公開公報一覧 Astamuse

システム構築サービス 製品情報 事例 株式会社シーイーシー

セキュリティ 設計書 のギャラリー

Iotシステムとセキュリティ 設計技術シリーズ 東芝デジタルソリューションズ 株 本 通販 Amazon

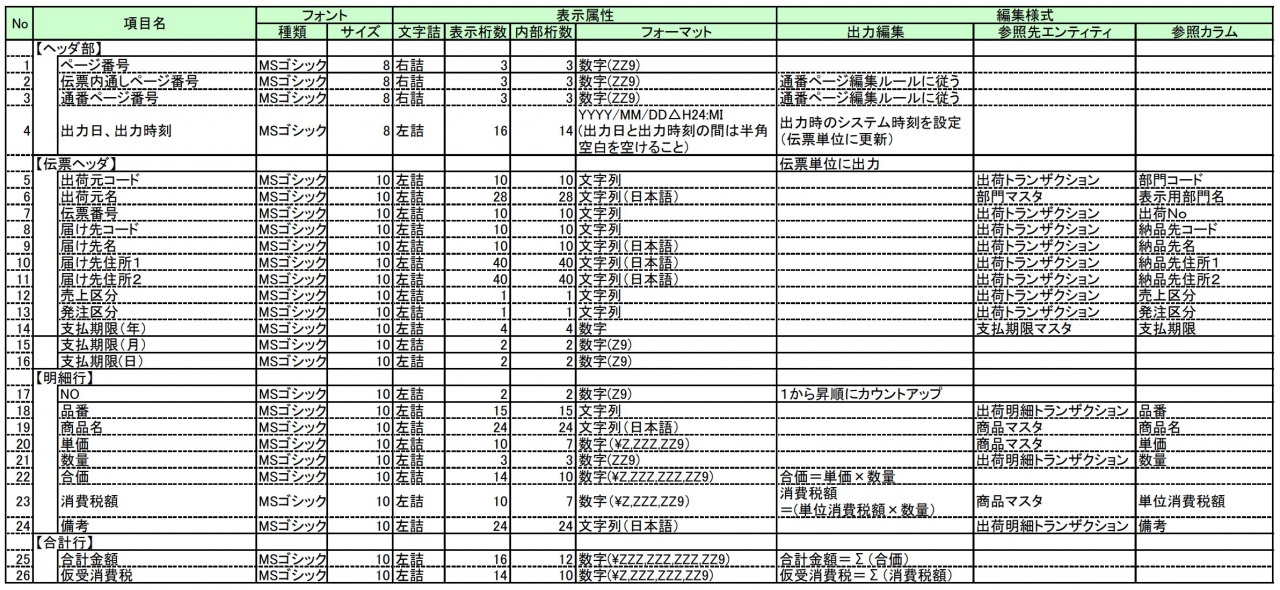

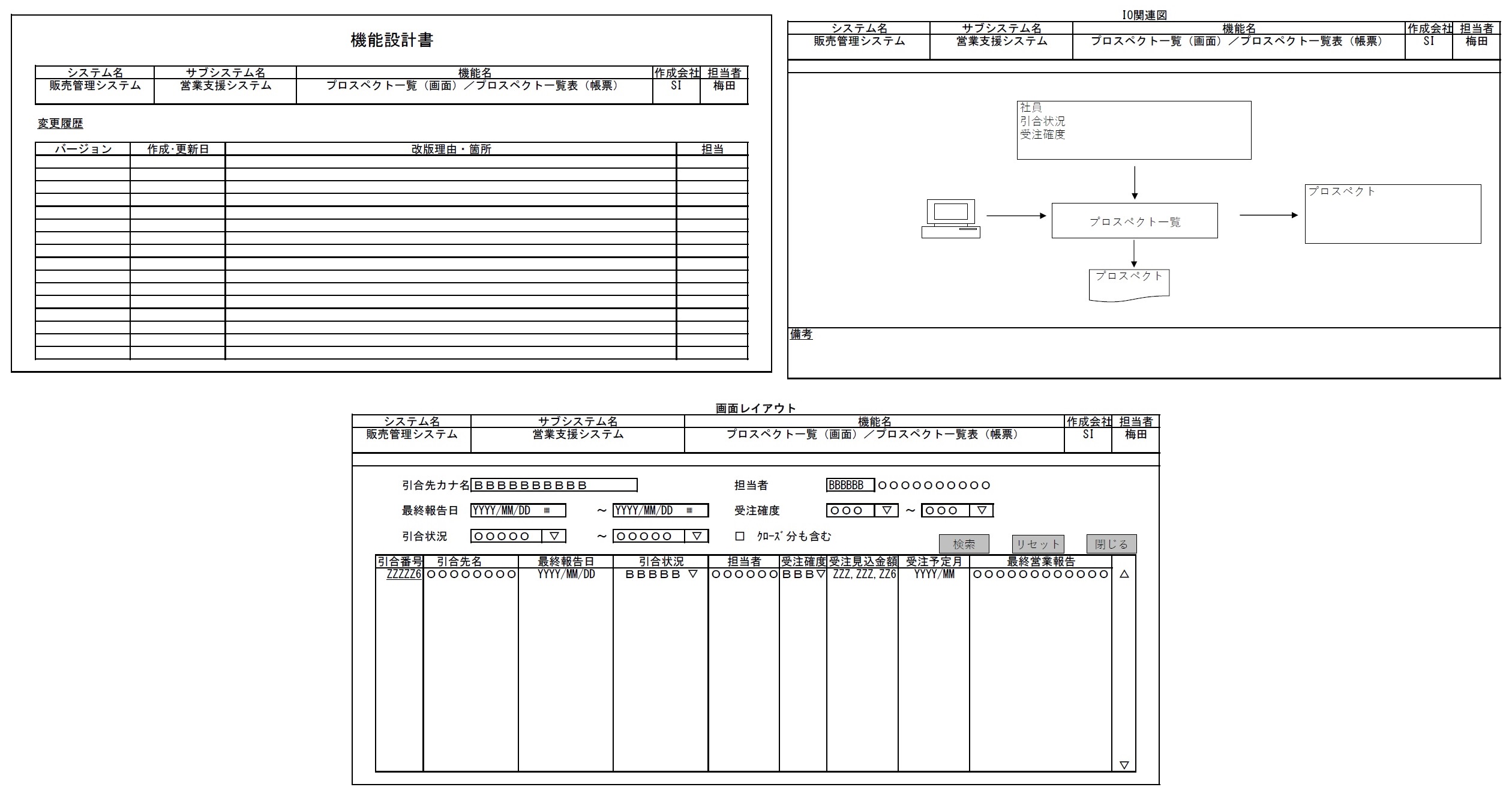

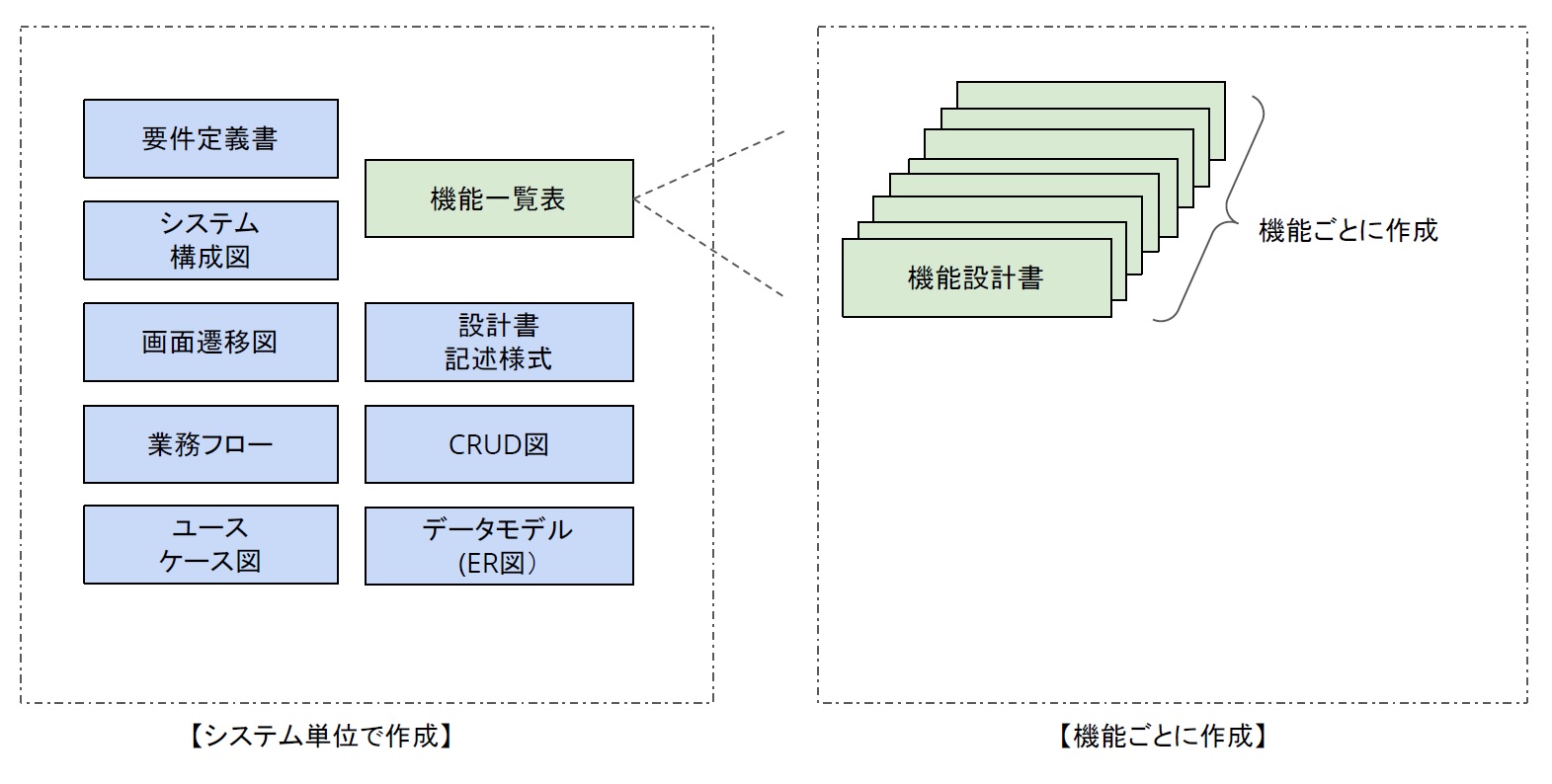

機能要件設計書だけで種類 日経クロステック Xtech

Www Ipa Go Jp Security Jisec Apdx Documents Securityarchitectureguide Pdf

Sc Web Nict Go Jp Local Doc Nict B5 A8 B9 Af A6 Ad A5 web 97 B1 E9 96 8b E7 99 Ba E5 8d 94 E5 8a 9b E6 8b E9 A0 86 E6 9b B8v1 1 Pdf

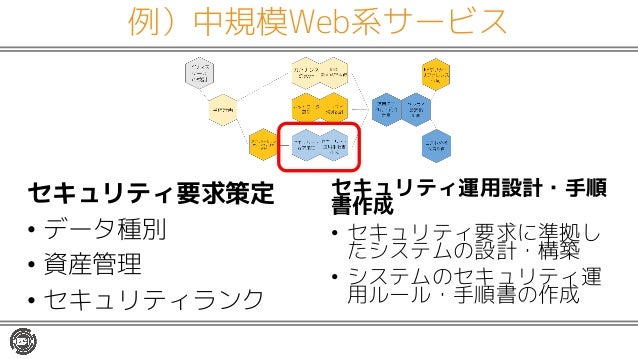

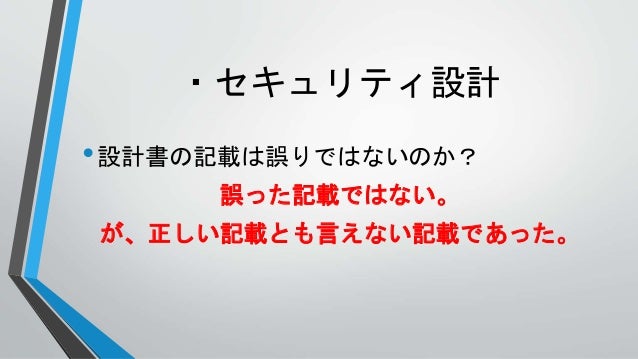

外部設計 Part5 セキュリティ設計 運用設計 テスト設計

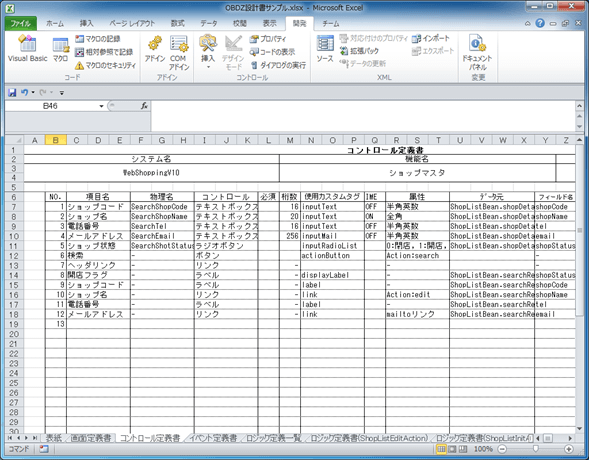

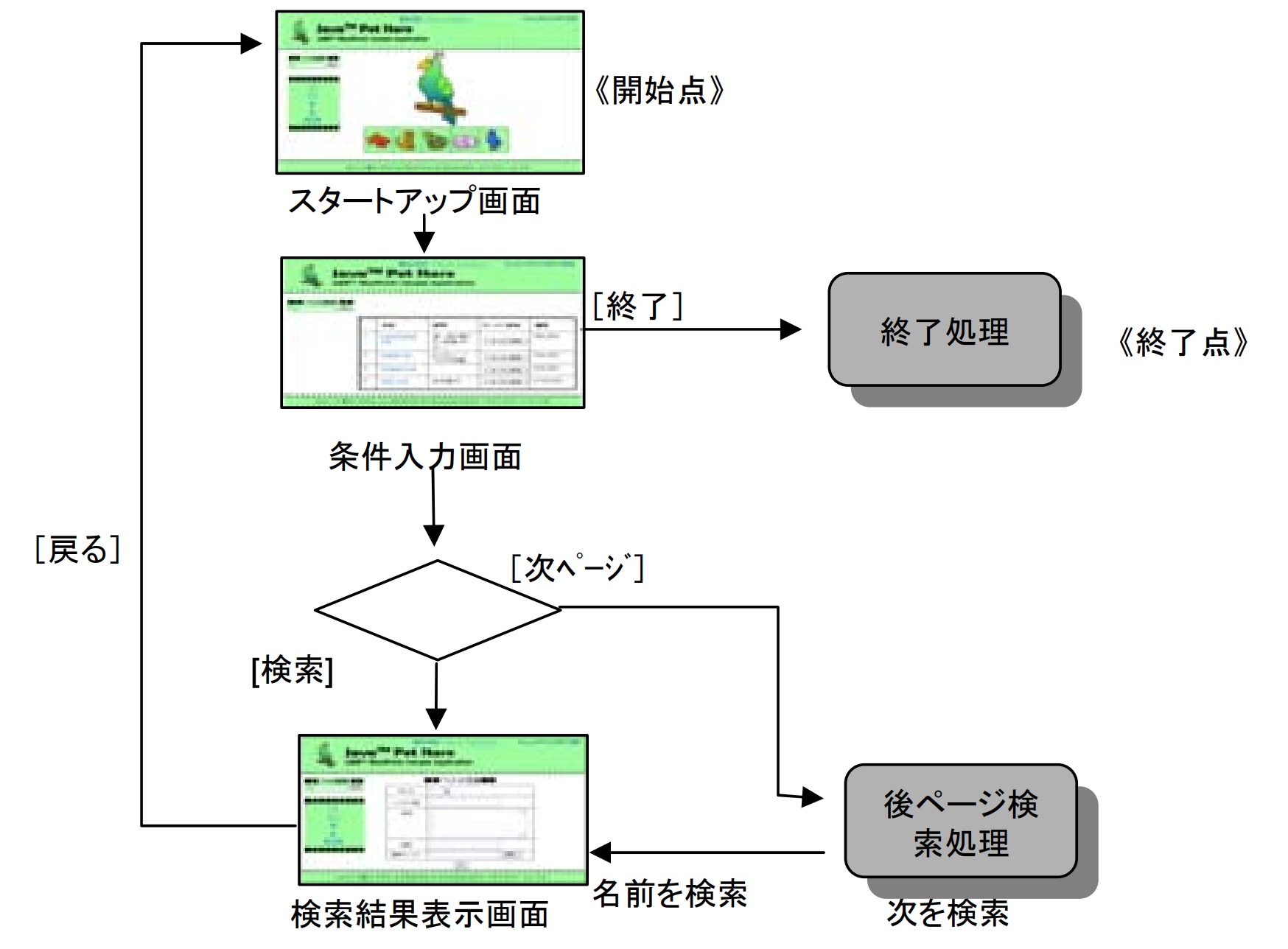

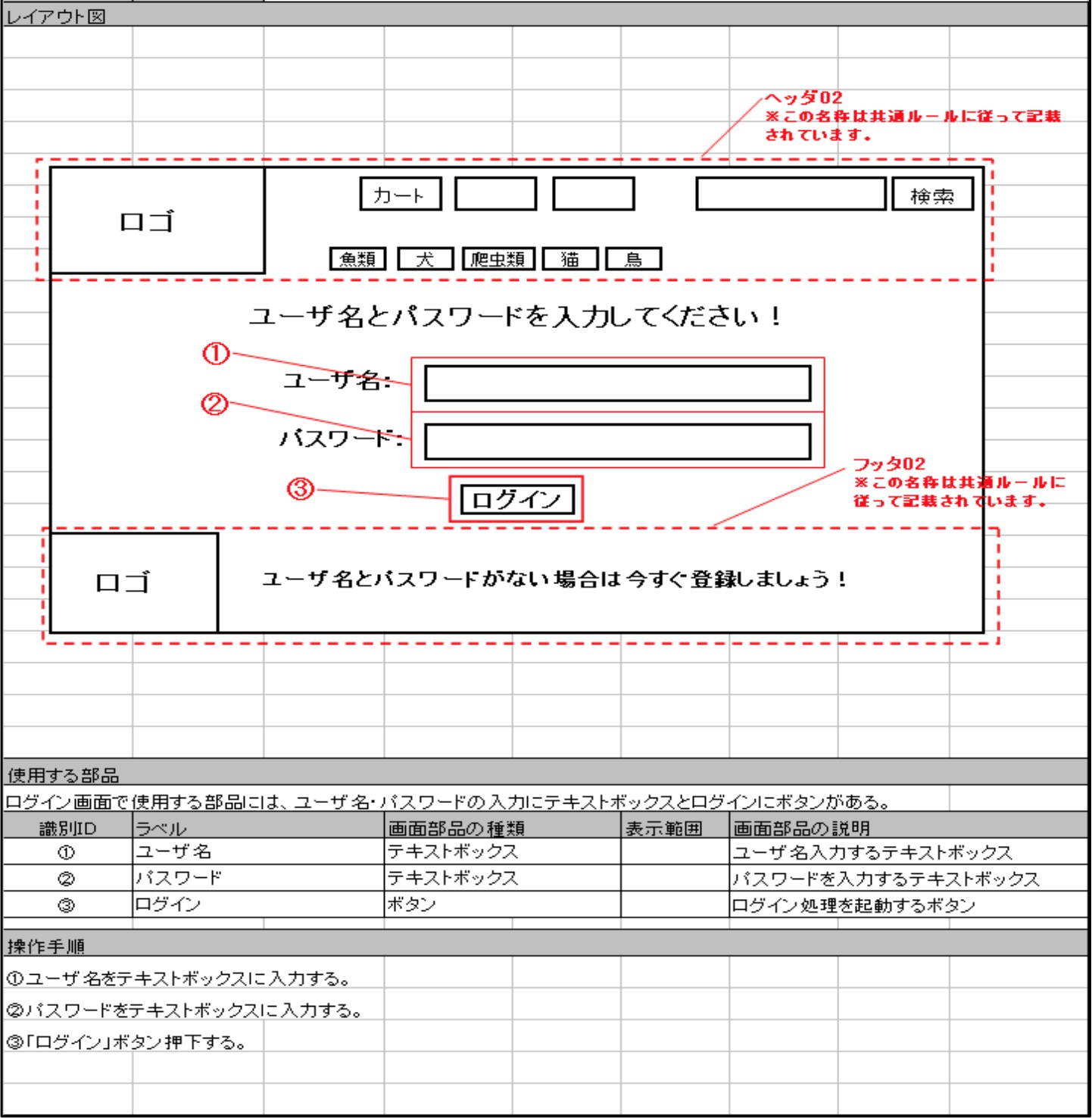

画面設計書を作成する

基本設計書サンプル 書き方 若手プロマネの羅針盤

Iot開発におけるセキュリティ設計の手引き を公開 Ipa 独立行政法人 情報処理推進機構

上流工程でシステムの脅威を排除する セキュリティ設計実践ノウハウ 山口 雅史 本 通販 Amazon

機能要件 非機能要件の書き方 サンプル有り 若手プロマネの羅針盤

Aws Caf Well Architected Framework

日本版sox法でプログラム開発に求められるもの 1 3 Itmedia エンタープライズ

アクシアソフトデザインの強み 株式会社アクシアソフトデザイン

Www Ipa Go Jp Files Pdf

Www Mss Co Jp Technology Report Pdf 24 04 Pdf

インフラ ネットワークエンジニアのためのネットワーク技術 設計入門 第2版 みやたひろし 本 通販 Amazon

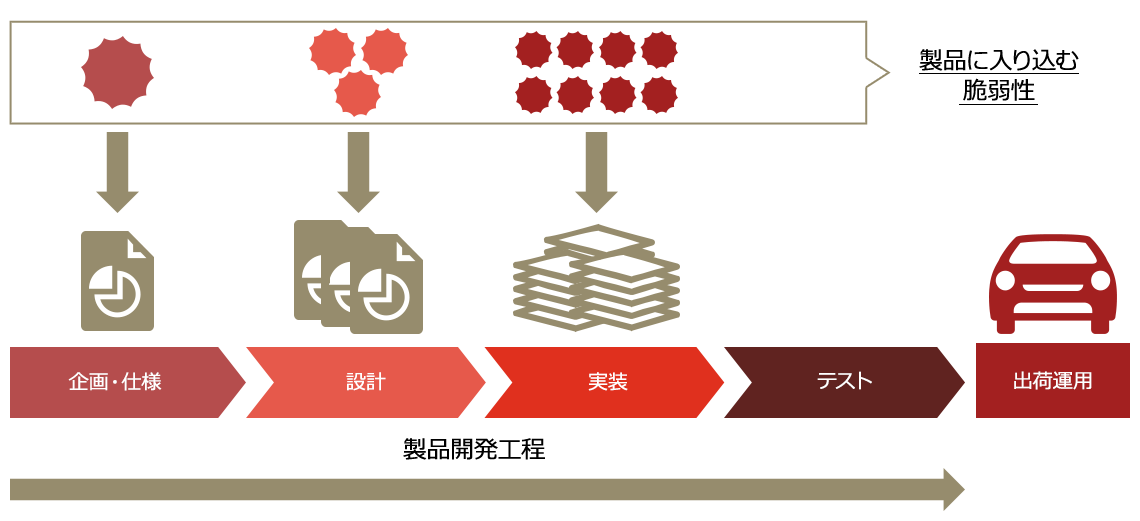

継続的なセキュリティ対策をするために脅威分析をしました

情報システム開発契約のセキュリティ仕様作成のためのガイドライン 案 Ipa 独立行政法人 情報処理推進機構

外部設計 と 内部設計 とは それぞれの違いと作業内容を解説 発注成功のための知識が身に付く 発注ラウンジ

09 号 セキュリティ設計評価支援装置及びプログラム Astamuse

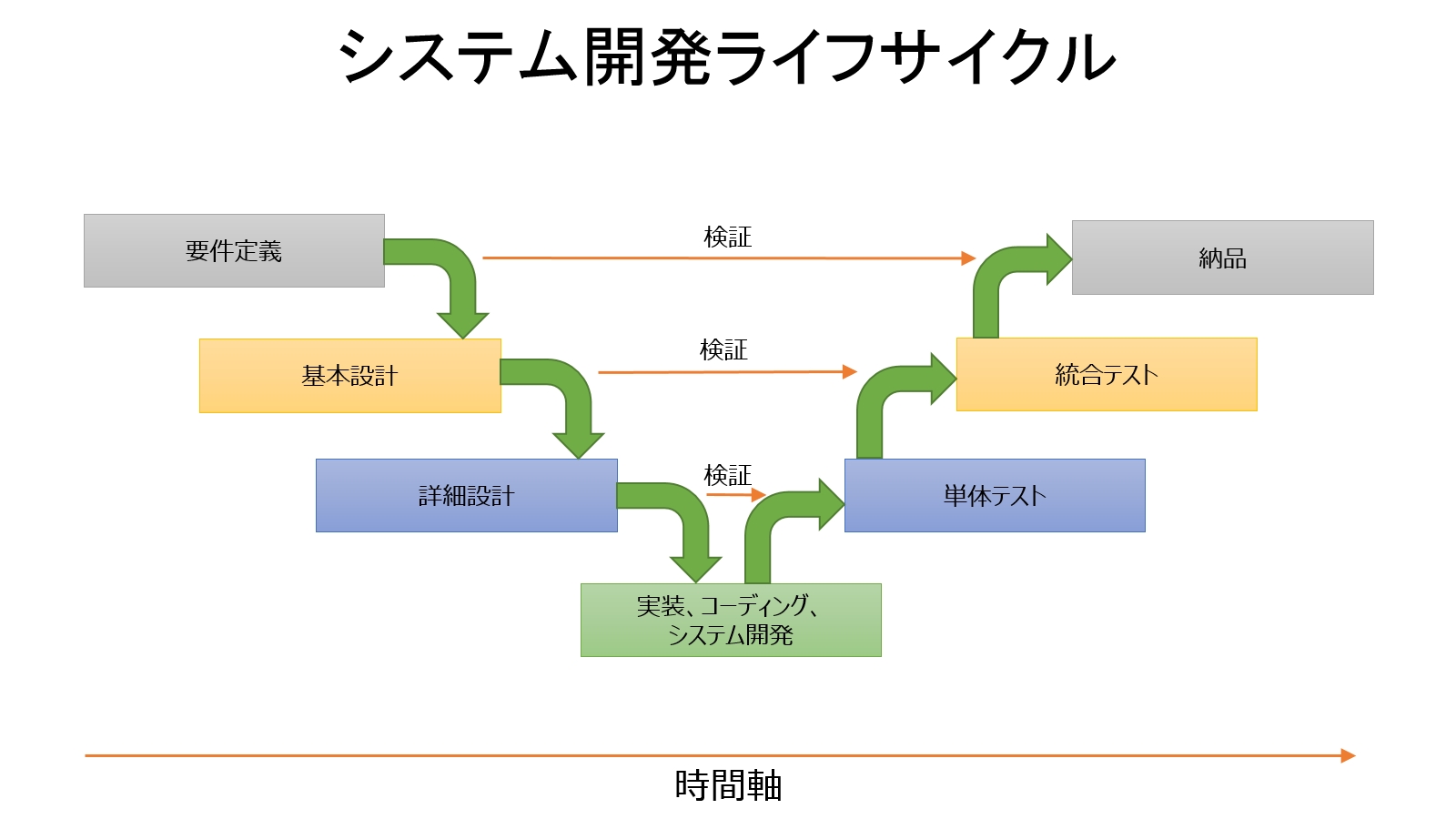

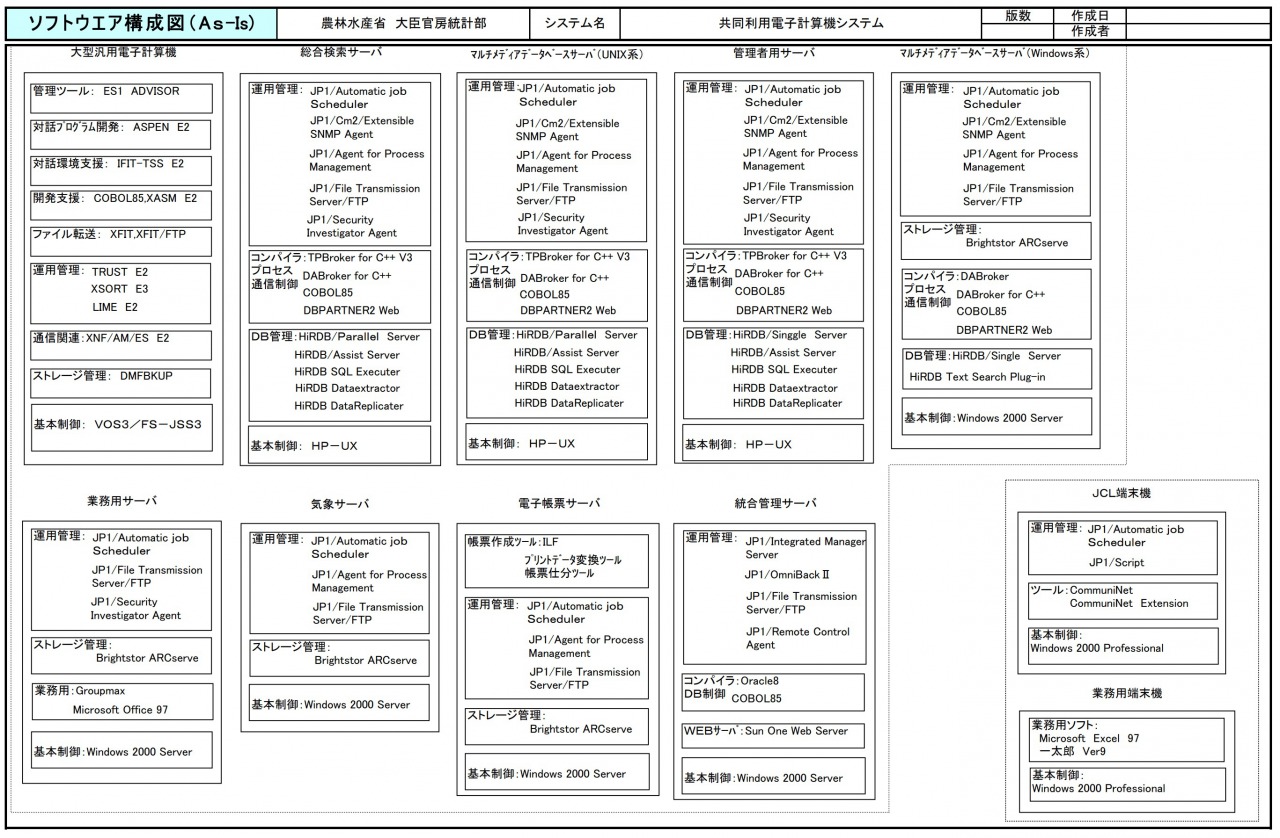

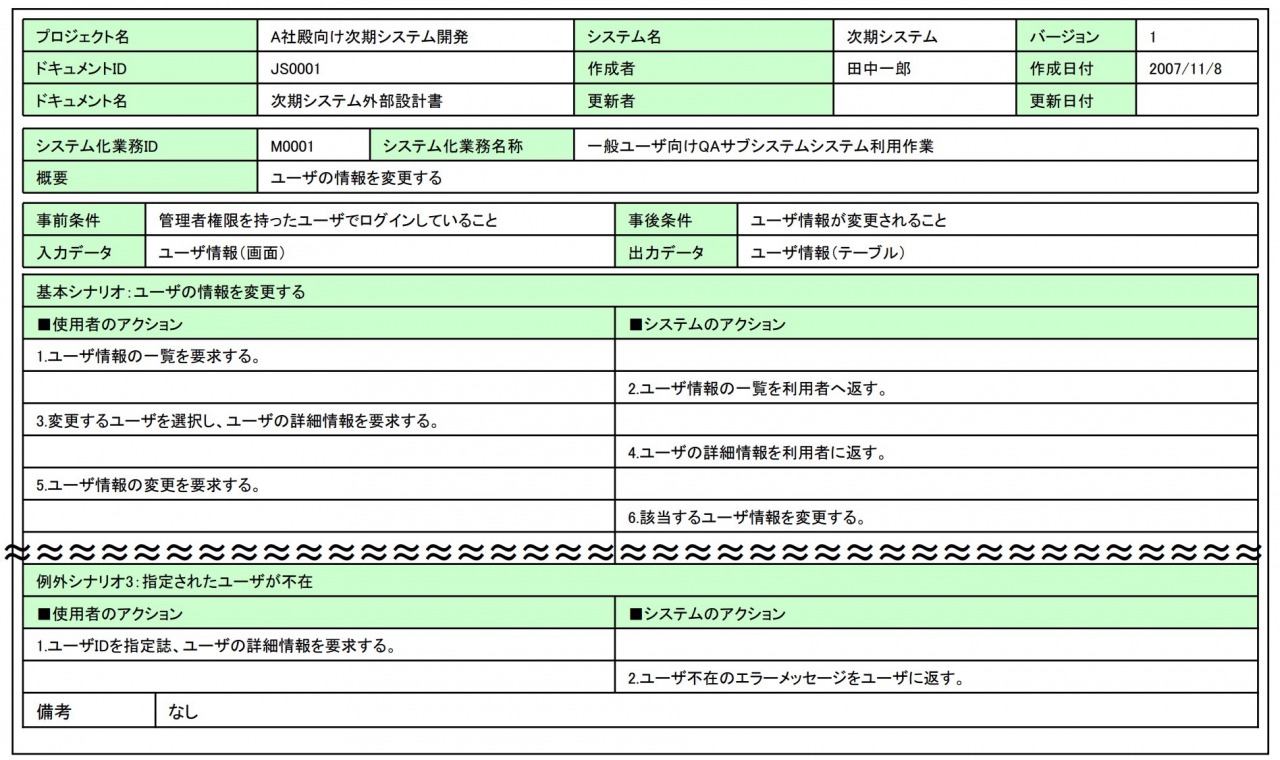

基本設計とは 詳細設計とは 仕様書との違い 書き方 目次 成果物とサンプル 外部設計と内部設計 株式会社 ワイドソフトデザイン

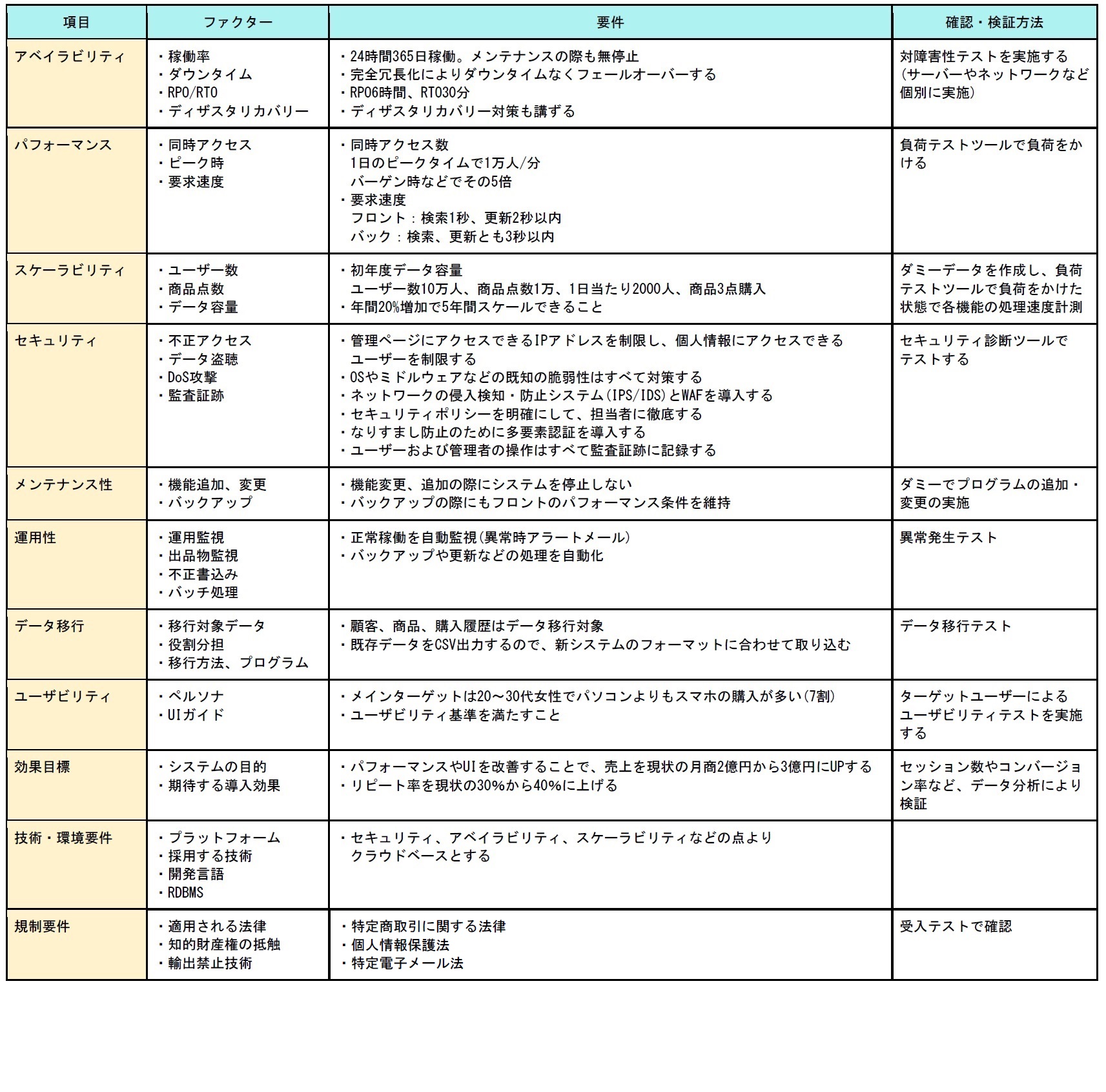

非機能要件とは 顧客の隠れた要件を引き出すための4つのポイント

基本設計書サンプル 書き方 若手プロマネの羅針盤

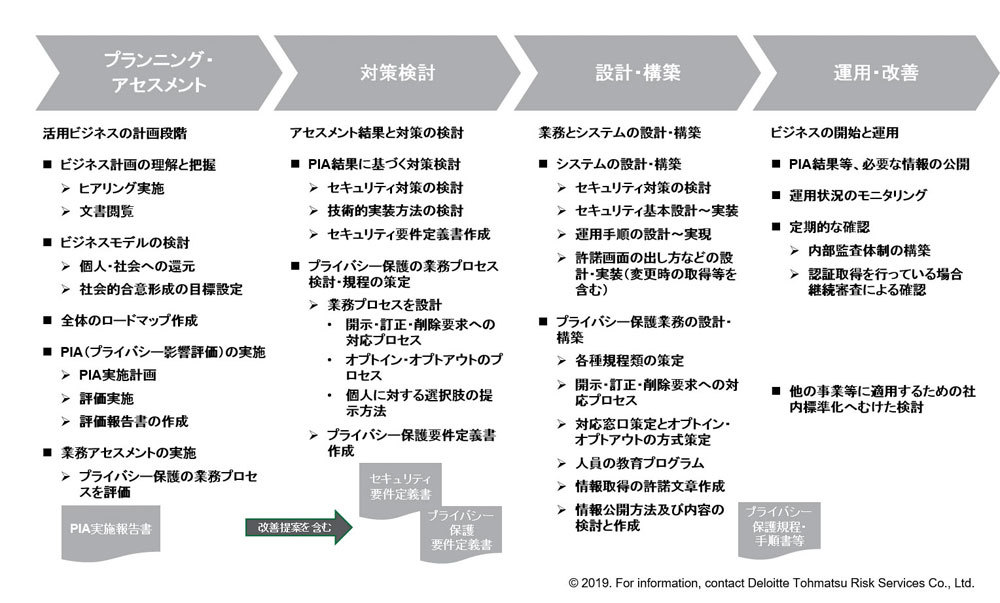

デロイト トーマツ Iotデータのセキュリティとリスクを診断する新サービス Zdnet Japan

Itシステム セキュリティ追加対策支援 株式会社インフォセック

意図が伝わる設計書作成の心得 第3回 日経クロステック Xtech

Doc Robot Softbank Jp Files User Document Roboappstdguideline Pdf

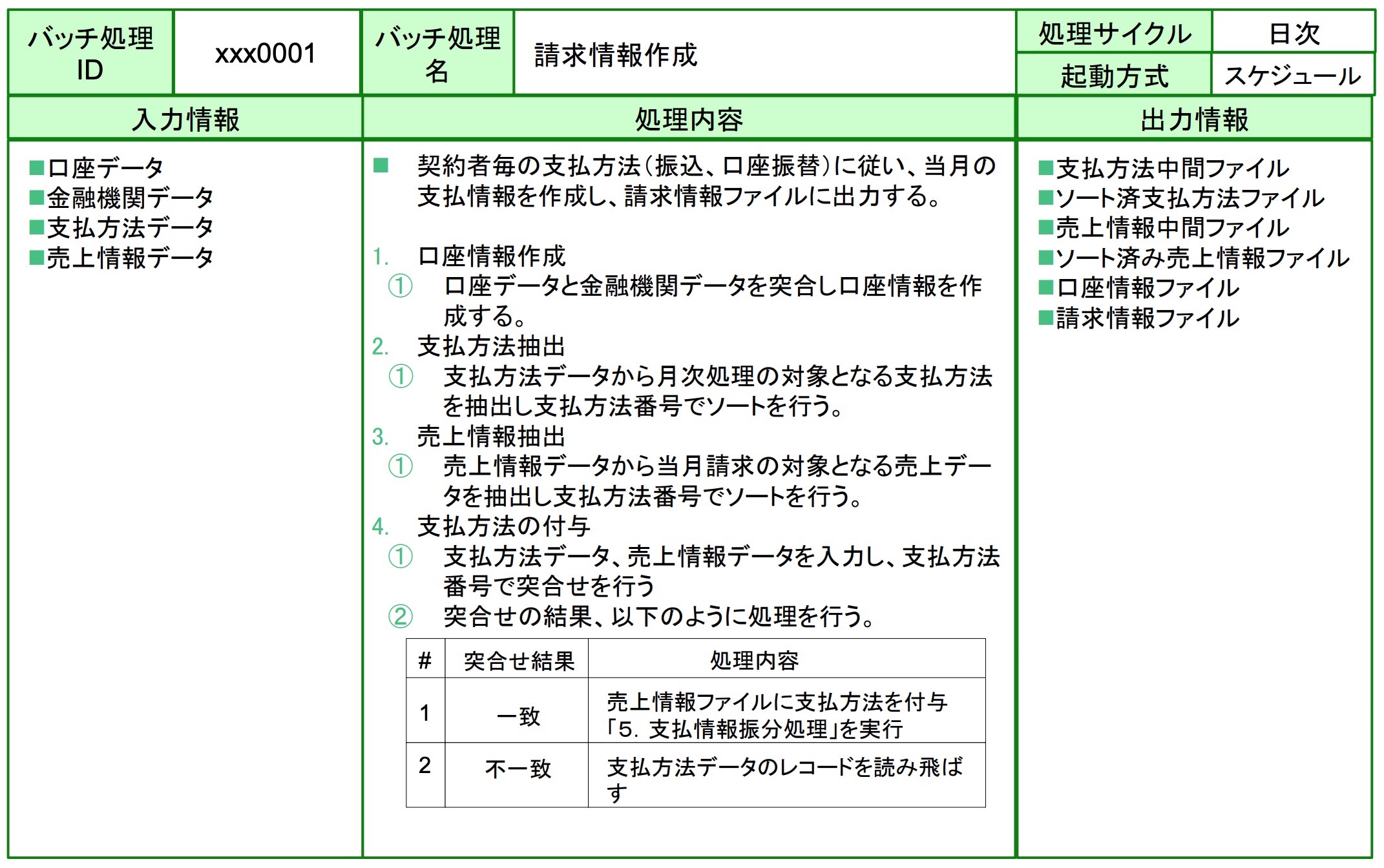

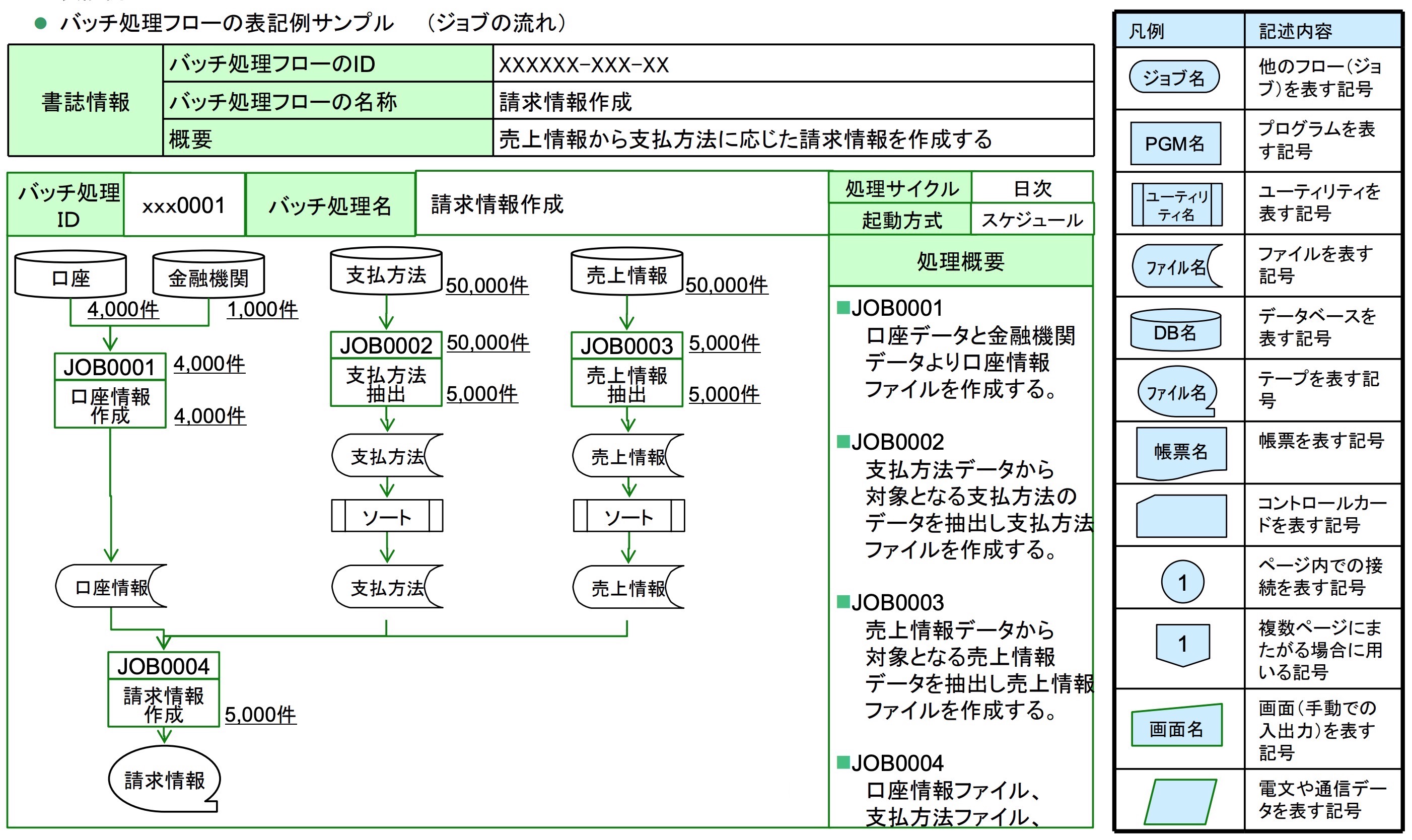

業務システムの開発ドキュメント標準化 第4回 詳細設計書 前半 It閱讀

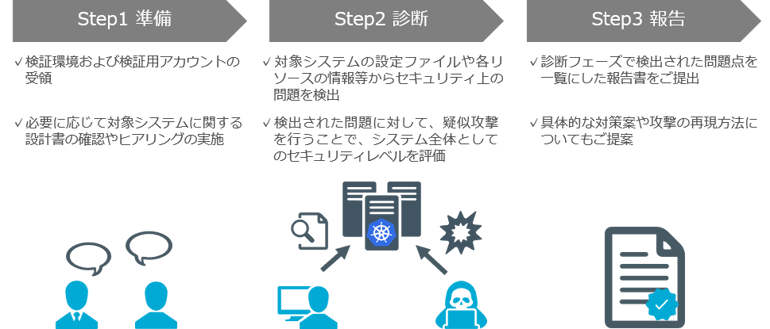

コンテナ診断 サービス 製品 情報セキュリティのnriセキュア

基本設計書サンプル 書き方 若手プロマネの羅針盤

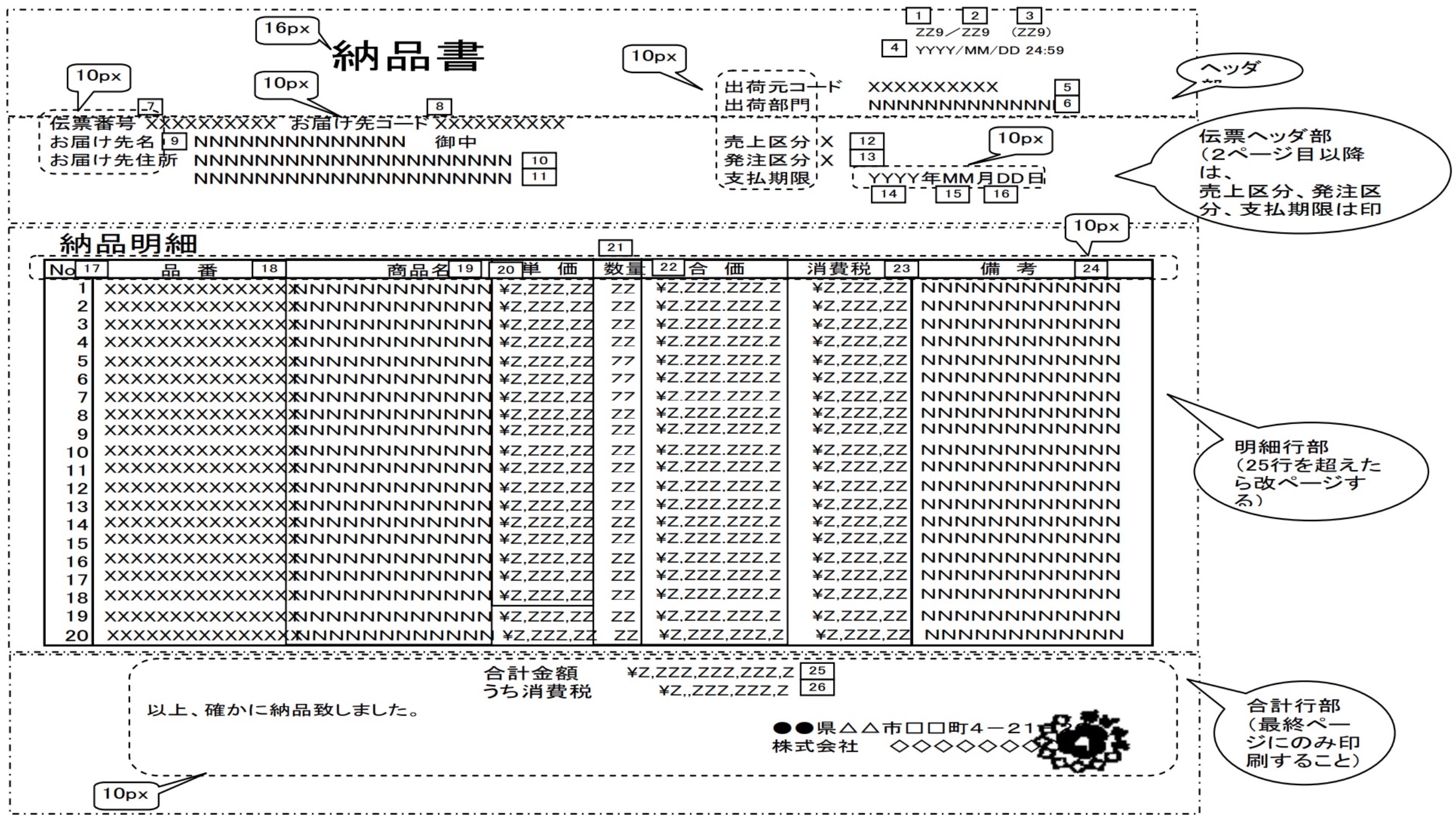

Www Mhlw Go Jp Sinsei Chotatu Chotatu Shiyousho An Dl 1 02 00 Pdf

40のシナリオでipv6ネットワークに模擬攻撃 セキュリティ検証の報告書 Internet Watch Watch

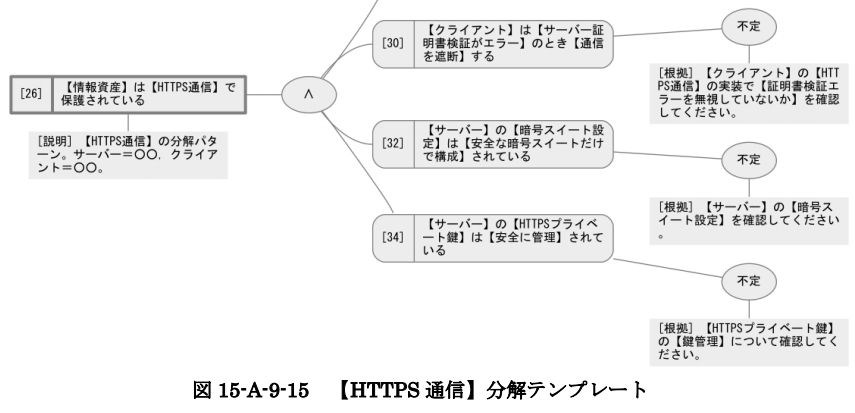

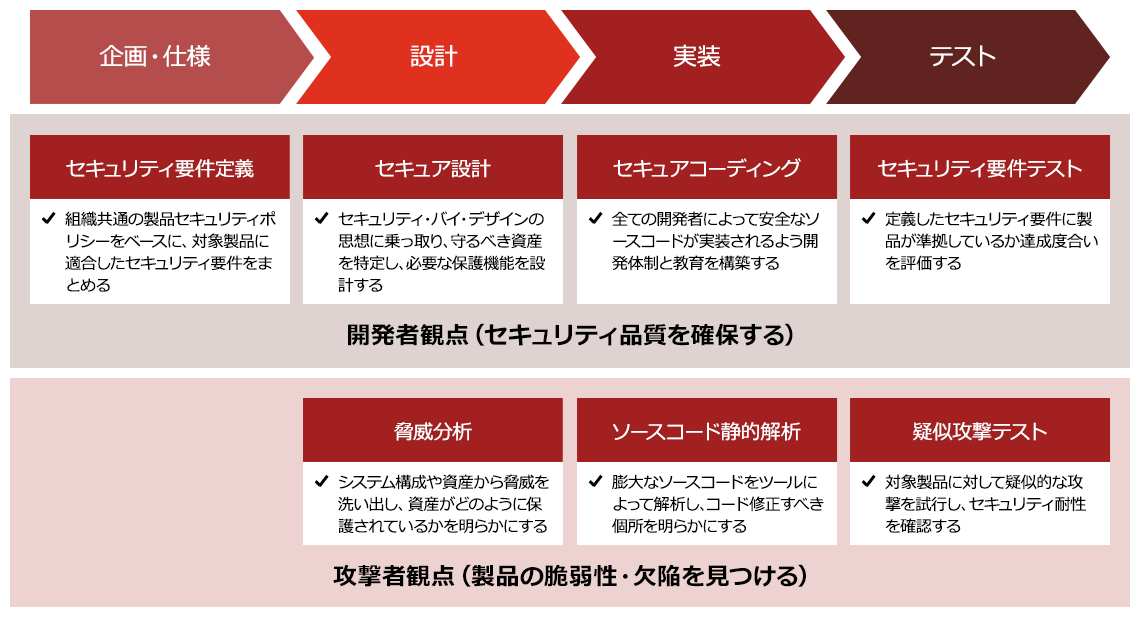

Monthly Research Strideの変化形およびセキュリティ要件で導き出す脅威分析手法 ffri サイバーセキュリティ エンドポイント セキュリティ

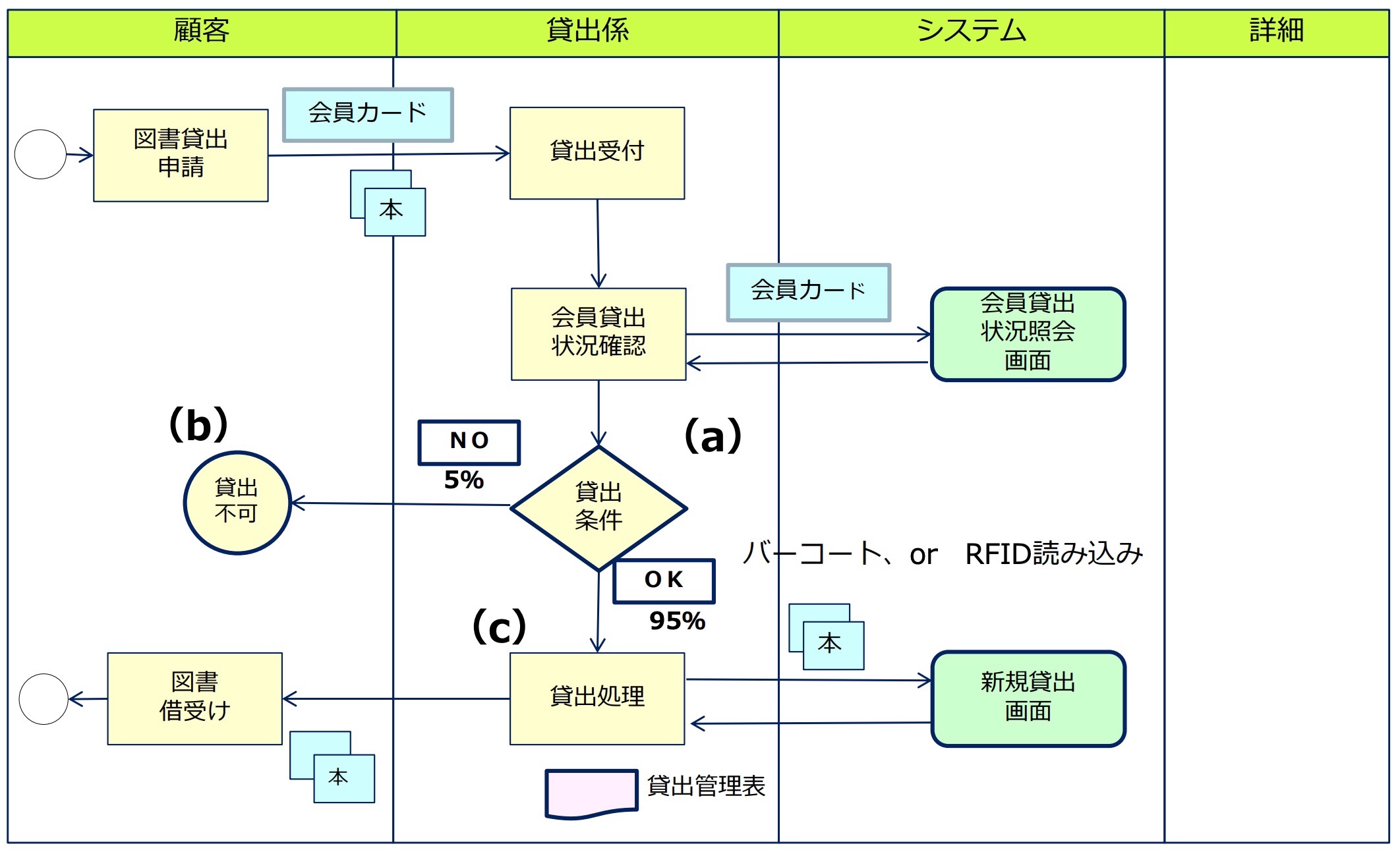

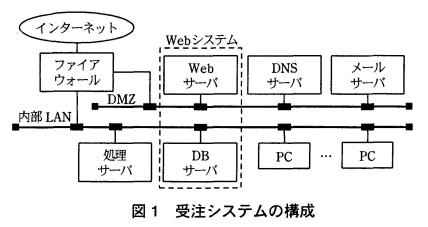

外部設計 Part5 セキュリティ設計 運用設計 テスト設計

外部設計 Part5 セキュリティ設計 運用設計 テスト設計

セキュリティ設計書の意味 用法を知る Astamuse

高度標的型攻撃 対策に向けたシステム設計ガイド の公開 Ipa 独立行政法人 情報処理推進機構

非機能要件の定義 Think It シンクイット

システム設計の流れ 設計書の構成メモ Qiita

高度標的型攻撃 対策に向けたシステム設計ガイド の公開 Ipa 独立行政法人 情報処理推進機構

サイバーセキュリティ グローバルトレンド Nec Cyber Security Journal Nec

サイバーセキュリティ設計書作成 ロードマップ作成 ワークロード作成 一般社団法人 サイバーセキュリティ対策協会

Obdzのセキュリティ

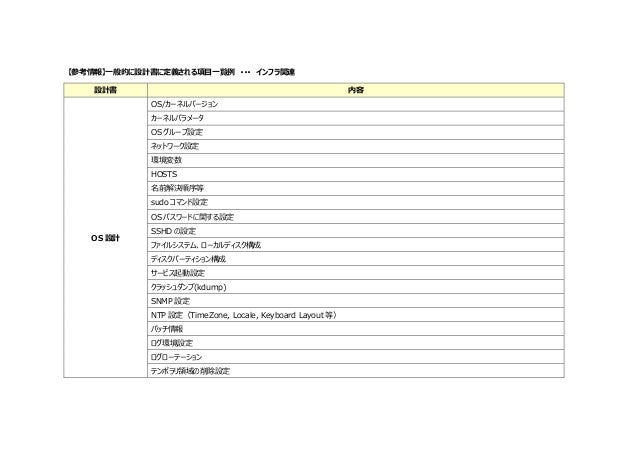

メモ 一般的に設計書に定義される項目例

誰でもわかるセキュリティ設計 力 須加 勇治 工藤 本 通販 Amazon

予見 予知ソリューション tisソリューションリンク株式会社

基本設計書サンプル 書き方 若手プロマネの羅針盤

04 2459号 セキュリティ設計支援装置 Astamuse

基本設計書サンプル 書き方 若手プロマネの羅針盤

09 号 セキュリティ設計評価支援装置及びプログラム Astamuse

インフラ設計のセオリー 要件定義から運用 保守まで全展開 Jiec 基盤エンジニアリング事業部 インフラ設計研究チーム 本 通販 Amazon

報道資料 10年度版 11月18日 セキュリティ 防犯 警備 のセコム

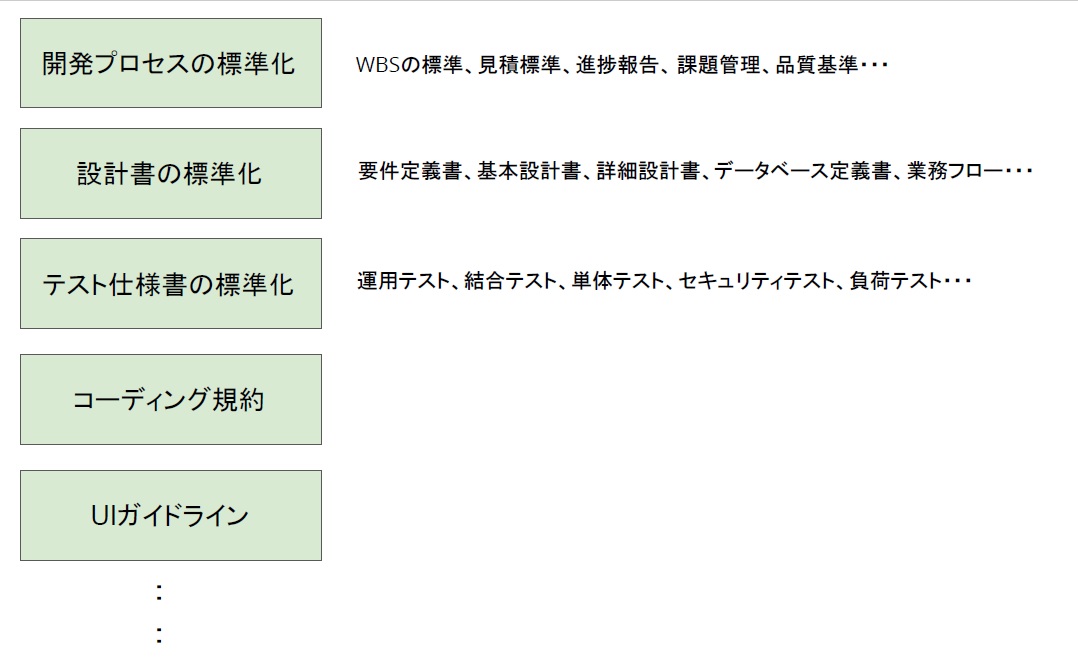

設計 構築においてのドキュメントの重要性について

基本設計書サンプル 書き方 若手プロマネの羅針盤

基本設計書サンプル 書き方 若手プロマネの羅針盤

Ibm Knowledge Center

Part1 今こそ 基本設計 のスキルを見直す 日経クロステック Xtech

基本設計書サンプル 書き方 若手プロマネの羅針盤

2

Nec Dx推進に向けビジネスリスクを評価する リスクハンティングサービス 提供開始 Amp アンプ ビジネスインスピレーションメディア

09 号 セキュリティ設計評価支援装置及びプログラム Astamuse

基本設計書サンプル 書き方 若手プロマネの羅針盤

Apiセキュリティ診断 サービス 製品 情報セキュリティのnriセキュア

09 号 セキュリティ設計評価支援装置及びプログラム Astamuse

Itシステム セキュア設計支援 株式会社インフォセック

Http Www Mhlw Go Jp Sinsei Chotatu Chotatu Shiyousho An Dl 1c Pdf

基本設計書サンプル 書き方 若手プロマネの羅針盤

誰でもわかるセキュリティ設計 力 須加 勇治 工藤 本 通販 Amazon

Ii 19 8 電子証明書の管理と発行 日本oss推進フォーラム

システムに不可欠なセキュリティ対策 漏れを食い止める設計書3点セット 日経クロステック Xtech

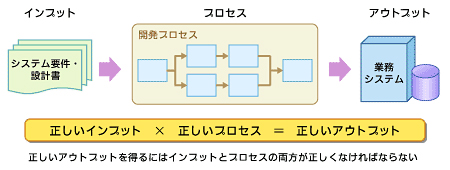

システム開発で必要とされるドキュメントフロー Think It シンクイット

Nriセキュア Apiセキュリティ診断 サービスを刷新 Nriセキュアテクノロジーズのプレスリリース

セキュリティ要件確認支援ツールの公開 Ipa 独立行政法人 情報処理推進機構

セキュア開発ライフサイクル Sdlc Secure Development Life Cycle 構築支援 Pwc Japanグループ

Itシステム セキュア設計支援 株式会社インフォセック

09 号 セキュリティ設計評価支援装置及びプログラム Astamuse

09 号 セキュリティ設計評価支援装置及びプログラム Astamuse

クラウド導入でも使える 要件定義のポイントを解説 利用部門から要求を引き出すには 情報システムの基礎知識 1 3 Enterprisezine エンタープライズジン

09 号 セキュリティ設計評価支援装置及びプログラム Astamuse

令和時代の設計書の基本方針 Think It シンクイット

Http Www City Kobe Lg Jp Child Education Program Img2 Bessi11 Pdf

セキュア開発支援 基本設計検査 ソースコード検査 情報セキュリティ グローバルセキュリティエキスパート株式会社 Gsx

Part1 今こそ 基本設計 のスキルを見直す 日経クロステック Xtech

基本設計書サンプル 書き方 若手プロマネの羅針盤

平成18年度情報セキュリティアドミニストレータ午後 問題 問1

8年ぶりの改訂 非機能要求グレード18 を公開 Br 新たなセキュリティ脅威の増大などを踏まえ ツール群を改訂 Ipa 独立行政法人 情報処理推進機構

教育について 株式会社トラストシステム

令和時代の設計書の基本方針 Think It シンクイット

サイバーセキュリティ設計書作成 ロードマップ作成 ワークロード作成 一般社団法人 サイバーセキュリティ対策協会

業界基準 標準化対応を含むトータルセキュリティソリューション 日立ソリューションズ

Itシステム セキュア設計支援 株式会社インフォセック

技術レポート 内部設計書に書くべきこと 組込みソフト開発の場合 ソフテックだより 株式会社ソフテック

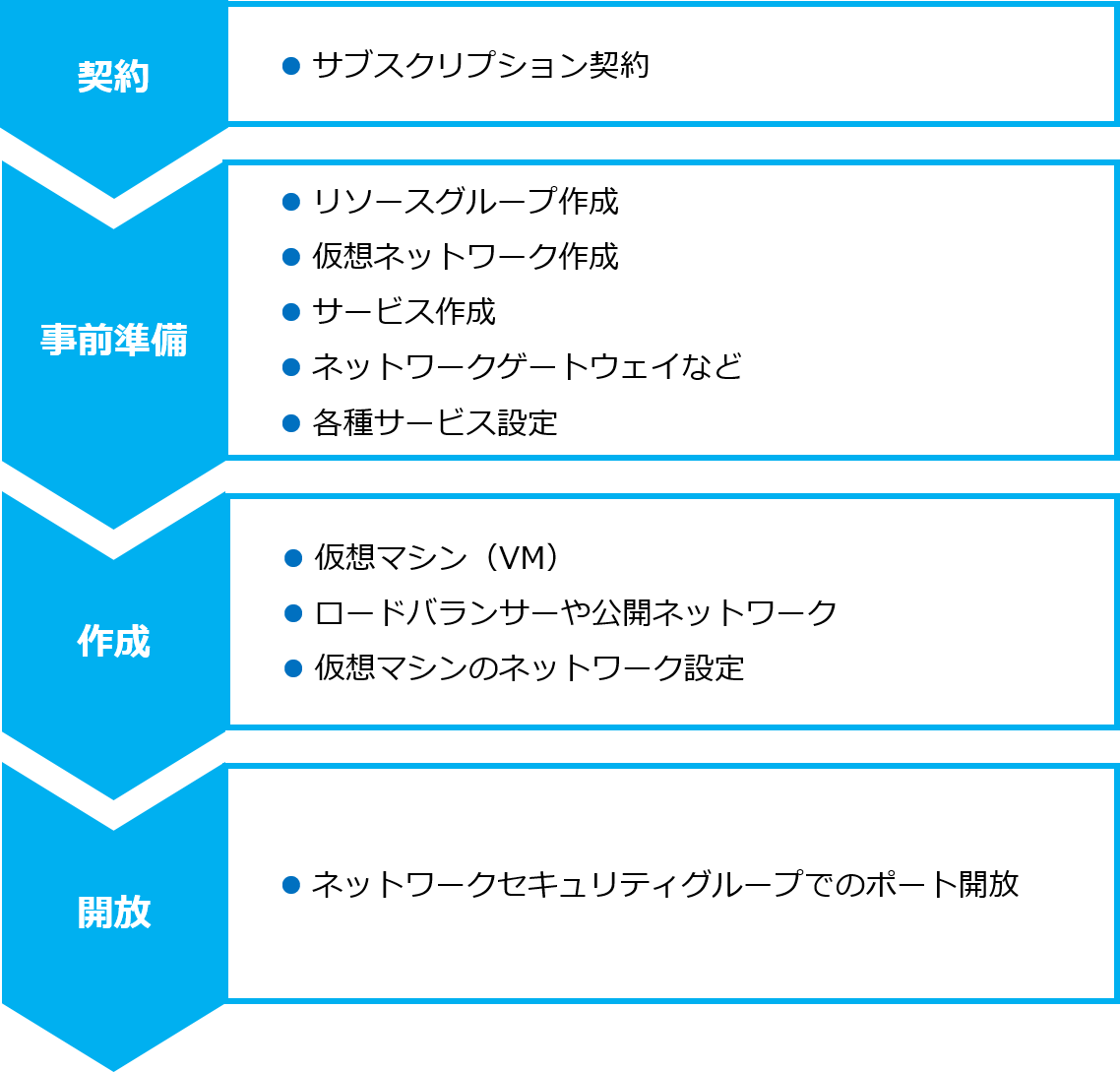

第54回 Microsoft Azure 設計の 4 ステップと落とし穴 Ibc Solution

タイガーチームサービス Tiger Team Srevice

設計 構築サービスメニュー 富士ゼロックス

セキュア開発ライフサイクル Sdlc Secure Development Life Cycle 構築支援 Pwc Japanグループ

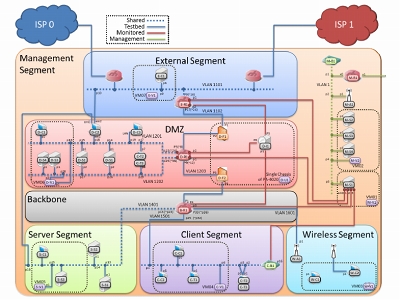

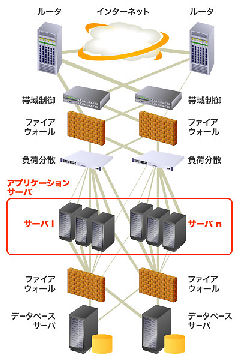

セキュリティを意識したネットワークシステム設計 5つのポイント 1 4 Itmedia エンタープライズ